Актуальність

Індустрія комп’ютерних ігор в сучасній глобальній економіці займає вагоме місце. Із дослідження відомої аналітичної компанії Newzoo у 2023-му стає відомо, що ринок комп’ютерних ігор зріс на 0,6% у порівнянні з 2022-м – до $184 мільярдів. Згідно статті 1 Закону України «Про авторське право та суміжні права» «комп’ютерна програма – набір інструкцій у вигляді слів, цифр, кодів, схем, символів чи в будь-якому іншому вигляді, виражених у формі, придатній для зчитування комп’ютером (настільним комп’ютером, ноутбуком, смартфоном, ігровою приставкою, смарт-телевізором тощо), які приводять його у дію для досягнення певної мети або результату, зокрема операційна система, прикладна програма, виражені у вихідному або об’єктному кодах» [1]. Отже, за своєю суттю «комп’ютерна гра» є різновидом «комп’ютерної програми» та є об’єктом авторського права, яке потребує ефективного захисту.

Основна частина

Враховуючи, що попит на «комп’ютерні ігри» зростає, виникають передумови до порушення авторського права на ці об’єкти шляхом відтворення та/або розповсюдження з порушенням авторських права та/або суміжних прав (тиражування піратських примірників) [2].

Нині існує доволі великий перелік методів захисту як графічних матеріалів, так і текстових. Наприклад, цифровий підпис, цифрові водяні знаки, криптографічні конверти. У випадку перших двох захищені матеріали можуть бачити всі, проте за допомогою певного аналізу можна отримати інформацію про автора. За останнім методом матеріали зашифровуються та доступ до них можуть отримати лише довірені користувачі, які, наприклад, придбали ліцензію, проте після того може відбуватись неконтрольоване поширення контенту. Також деяка вразливість є у водяного знаку – якщо це графічні матеріали, то знак можна “зняти” або ж зафарбувати.

В цьому дослідженні запропонований комплексний підхід до технічного захисту графічних об’єктів, що включає в себе метод цифрової стеганографії та використання водяних знаків.

Основна ідея захисту використання методу цифрової стеганографії полягає у приховуванні або додаванні додаткової інформації в цифрові файли, спричиняючи при цьому незначні зміни. Зазвичай це стосується мультимедійних файлів, таких як зображення, відео, аудіо чи текстури 3D-об'єктів. Внесені зміни настільки малі, що залишаються непомітними для ока середньостатистичної людини. Кожен піксель у зображенні кодується кількома бітами (зазвичай 8 бітів на канал у форматі RGB). Найменш значущий біт кожного пікселя змінюється, щоб закодувати приховану інформацію. Наприклад, для 24-бітного зображення можна змінити останні біт кожного з трьох кольорових каналів (R, G, B), що дозволяє приховати значний обсяг даних без помітного впливу на якість зображення [3].

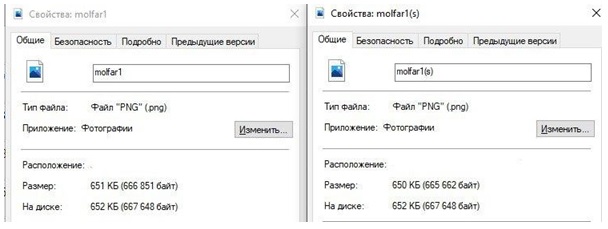

Різниця між початковим та закодованим графічним об’єктом мінімальна, для порівняння було приховано інформацію в графічному файлі з засобу для поширення візуальних новел molfar1.png зміни після приховування інформації зображено на рисунку 1.

Рисунок 1 - Порівняння файлів з прихованою інформацією та без неї

Порівняння розміру демонструє малу відмінність між файлом з прихованою інформацією, та без неї. Звісно, розмір також залежить від кількості прихованої інформації. Але у випадку потреби закодувати лише декілька фраз відмінність між розмірами буде мінімальною, як і візуальна відмінність зображень. Таким чином потенційному зловмиснику буде важче визначити, чи має даний об’єкт в собі приховану інформацію.

Оскільки користувач може завантажити зображення, перейшовши за посиланням, то він отримає саме те зображення, що зберігається на сервері, тобто захищене. Саме тому, якщо отримати повідомлення, приховане в ньому, можна дізнатись інформацію про авторство. Проте, оскільки таке повідомлення не псує по якості власне зображення, то запідозрити його наявність майже неможливо. Саме тому при розслідуванні неправомірного використання графічних ресурсів, захищених авторським правом, довести авторство буде набагато легше.

Оскільки підхід є комплексним, то другим етапом є використання цифрових водяних знаків, а саме видимих, оскільки перший етап описує використання іншого їх виду – невидимих. Отже, видимий водяний знак – це мітка, що являє собою логотип або інформацію про автора чи сайт, накладена поверх зображення різними методами. Проблема цієї мітки в тому, що її можна або зняти, або ж замалювати. Проте, саме у запропонованому підході вона відіграє більш допоміжну та відволікаючу роль.

Описаний підхід є доволі ефективним у використанні, проте має деякі недоліки. У наш час з великою швидкістю розвивається штучний інтелект, саме тому вже існує можливість з його допомогою знімати водяні знаки – як видимі, так і невидимі, різної стійкості. Проте, цей інструмент не є загальнодоступним.

Висновки

Розглянуто певні аспекти захисту ігрового контенту від несанкціонованого та неправомірного використання. Описані підходи із використанням цифрової стеганографії та видимих водяних знаків можуть бути використанні при встановлені правопорушення, пов’язаного із неправомірним використанням матеріалів, захищених авторським правом. Водночас, запропоновані рішення можна застосовувати й до інших різновидів комп’ютерних програм.

СПИСОК ВИКОРИСТАНОЇ ЛІТЕРАТУРИ

1. Про авторське право і суміжні права : Закон України від 01.12.2022 № 2811-IX. URL : https://zakon.rada.gov.ua/go/2811-20 (дата звернення: 18.05.2024)

2. Зеров К.О. Особливості захисту авторських прав на твори, розміщені в мережі інтернет : монографія. Київ : Інтерсервіс, 2018. 220 с.

3. Steganography Tutorial: Least Significant Bit (LSB). BoiteAKlou's Infosec Blog. August 12, 2018. : URL : https://www.boiteaklou.fr/Steganography-Least-Significant-Bit.html. (accessed: 18.05.2024)

|