Метою даної статті є опис методу виявлення кіберзагроз, відомих під назвою DDoS-атак, сценаріями їх шкідливих дій та можливих наслідків для жертви. Пропонується дослідити виявлення таких атак на основі механізму імунної системи людини, і розробити приклад такої системи для майбутнього використання. Побудова такої моделі зумовлена високою різноманітністю та частими видозмінами DDoS-атак і, відповідно, необхідністю надійного захисту систем від них.

Розподілені атаки з відмовою в обслуговуванні (DDoS) є серйозними формами вторгнень у мережі. Вони переповнюють цільовий сервер великою кількістю зловмисних або неправильно сформованих пакетів, призводячи до його сповільнення або зупинки, що перешкоджає роботі легітимних користувачів.

Основним методом, який використовують зловмисники для організації відмови у доступі цільової машини залишається flood (англ. «потоп»), при якому порти цільової системи заповнюються великою кількістю пакетів. У свою чергу flood можна поділити за типами пакетів, які надсилаються:

• HTTP flood

• SYN flood

• TCP та UDP flood

• ICMP (Ping) Flood

• Ping of Death

Для виявлення подібних атак використовується велика кількість методів з різним принципом роботи. Одним із таких є алгоритм дендритних клітин (Dendritic Cell Algorithm, скорочено DCA), що ґрунтується на роботі дендритних клітин імунної системи організмів ссавців. Даний алгоритм відповідає за класифікацію прийнятого мережевого трафіку на предмет зловмисності чи легітимності. У ході роботи системи модуль алгоритму приймає та аналізує вхідні дані і надає їм певні числові значення (>0, <0), покладаючись на виявленi сигнали/антигени. На основі цих значень формується статистика, з якої пізніше робиться висновок про легітимність чи шкідливість виявлених сигналів/антигенів, і, відповідно, вхідного трафіку.

Проте, варто зауважити, що можливості роботи даного алгоритму не обмежуються виявленням DDoS атак. Так, у роботі [2] група арабських дослідників запропонували використовувати алгоритм дендритних клітин (DCA) для виявлення існування одного DDoS-бота на скомпрометованій хост-машині. У цьому випадку реалізація цього алгоритму дозволяє перевірити власні машини на предмет наявності «бота» у вашій системі.

Ще одним напрямком використання даного алгоритму стало виявлення кейлоггерів за його допомогою. Використання симуляції натискань та подальший аналіз алгоритмом дендритних клітин дозволяє швидше знаходити процес кейлоггера, запобігаючи витоку конфіденційних даних [3].

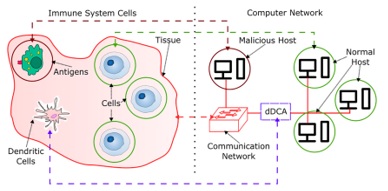

Алгоритм дендритних клітин (DCA) - популяційна система, в якій кожен агент представлений так званою дендритною клітиною. Кожна клітина має можливість комбінувати відносні пропорції вхідних сигналів для створення свого набору вихідних сигналів. Дендритні клітини – це один із типів клітин імунної системи ссавців, зокрема і людини. Їхня функція полягає у обробці антигенного (зовнішнього, інородного) матеріалу та презентування його іншим імунним клітинам. На цьому механізмі і заснована робота алгоритму дендритних клітин. На Рис. 1 показано порівняння біологічного механізму DC та алгоритму DCA.

Рис. 1 Аналогія між біологічним дендритним клітковим алгоритмом та штучним імунним алгоритмом на основі dDCA[4]

Пропонована система складається з 3 частин (модулів): попередня обробка даних, виділення сигналу, та модуль DCA.

1. Модуль первинної обробки:

У цьому модулі з вхідного мережевого трафіку виділяються відповідні ознаки вхідного мережевого трафіку. Ці релевантні ознаки - це ознаки значення яких змінюються через наявність або відсутність аномальної активності. Отримані значення ознак потім нормалізуються, щоб щоб масштабувати значення даних у кожній ознаці між 0 та 1.

2. Модуль екстракції антигену/сигналу:

Цей модуль відповідає за вилучення антигенів і сигналів із заданого нормалізованого вектора ознак у дискретному часовому просторі T = { 1, 2, ..., t, ...}.

3. Модуль DCA:

Цей модуль відповідає за аналіз та присвоєння значення (зловмисний/легітимний) антигену, на основі вхідних даних. Вхідними даними для DCA є S(t) сигнали безпеки/небезпеки різних рівнів, що генеруються модулем екстракції антигену/сигналу. Вихідними, відповідно, – присвоєний кожному антигену статус.

Робота системи:

DCA, що використовується в цій роботі, є детермінованою версією DCA. У dDCA сигнал небезпеки (D) та безпечний сигнал (S) застосовуються до рівняння обробки сигналу 1 і 2 для отримання вихідних концентрацій. У рівнянні 1 вихідний сигнал "csm" використовується для визначення моменту, коли дендритна клітина перевищила свій термін експлуатації і, отже, готова до міграції. Вихідний сигнал "k" використовується для визначення контексту дендритної клітини. Якщо значення k більше 0, то такій клітині присвоюється значення контексту 1, що означає, що зібрані нею антигени можуть бути аномальними. В іншому випадку, якщо значення k менше 0, то клітині присвоюється контекст 0, що означає, що зібраний антиген, швидше за все, є нормальним. Після визначення контексту всіх мігруючих клітин обчислюється значення контексту зрілого антигену (MCAV) для всіх антигенів. Це значення використовується для отримання доступу до ступеня аномалії даного антигену. Тобто, антигени з MCAV, що перевищує встановлений поріг, позначаються як аномалія, в той час як антигени з MCAV нижче цього порогу позначаються як нормальні. MCAV антигену обчислюється шляхом діленням кількості антигенів типу α (тих, що мають аномальний контекст) у мігруючих клітинах на загальну кількість антигену, представленого для антигену типу α [1].

O1(csm) = S + D (1)

O2(k) = D - 2S (2)

Таким чином, після надання кожному антигену значення безпечний/небезпечний, дана система робить висновок щодо легітимності трафіку.

Висновок

Використання алгоритму дендритних клітин (DCA) для виявлення DDoS-атак виявляється перспективним. DCA, який моделює імунну систему, дозволяє ефективно аналізувати мережевий трафік та виявляти аномалії, що допомагає забезпечити більш високий рівень захисту від подібних атак.

Література

1. Obinna Igbe, Oluwaseyi Ajayi, and Tarek Saadawi Department of Electrical Engineering “Denial of Service Attack Detection using Dendritic Cell Algorithm”,The 8th IEEE Annual Ubiquitous Computing, Electronics & Mobile, 2017

2. Y. Al-Hammadi, U. Aickelin, and J. Greensmith, “Dca for bot detection,” in Evolutionary Computation, 2008. CEC 2008.(IEEE World Congress on Computational Intelligence). IEEE Congress on. IEEE, 2008, pp. 1807–1816.

3. Шибаєв , Г., & Гальчинський , Л. (2023). Виявлення роботи кейлоггерів допомогою алгоритму дендритної клітинки з багаторазовою роздільною здатністю. Grail of Science, (30), pp. 173–176.

4. J. Greensmith, U. Aickelin, and G. Tedesco, “Information Fusion for Anomaly Detection with the Dendritic CellAlgorithm”, Information Fusion, Vol. 11, No. 1, 2010, pp.21–34.

|